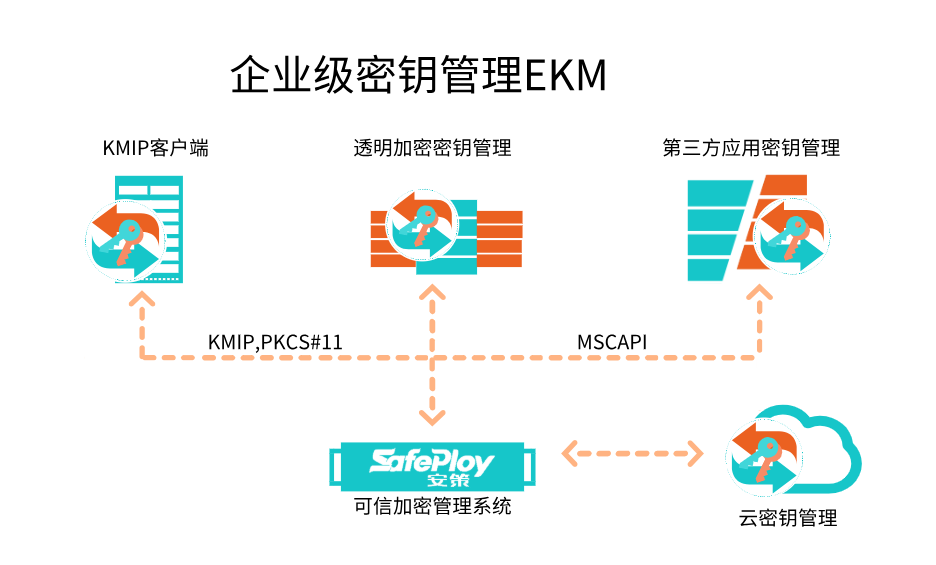

企业级密钥管理中心构想

-

安策数据加密保护-密钥管理技术

密钥管理是密钥学中最困难的部分。密钥算法和协议的安全设计很困难,但需要大量的研究来解决。但更难保密密钥。解密者通常通过密码管理解密对称的密钥和公钥系统。密钥管理技术包括密钥的生成.分配.保存.更换、销毁各环节的保密措施。

企业密钥管理平台架构图片1.密钥生成

(1)减少密钥空间

(2)选择弱密钥

当人们选择自己的密钥时,他们往往喜欢选择更容易记住的密钥。这就是所谓的弱密钥。

(3)随机密钥

好的密钥是由自动处理设备生成的随机位串。如果密钥是64位长,每个可能的64位密钥必须具有相同的可能性。这些密钥要么来自可靠的随机源,要么来自安全的伪随机发生器。

(4)X9.17密钥生成

ANSIX9.17标准规定了一种生成密钥的方法。它不生成容易记忆的密钥,更适合在系统中生成会话密钥或伪机。生成密钥的加密算法是三重DES,和其他算法一样容易。

2.非对称密钥空间

假设有多个加密设备,使用安全算法,但他们害怕这些设备落入敌人手中,破坏加密,所以他们可以将算法添加到防篡改模块中。防篡改模块是一个可以从特殊密钥解密的模块,而其他密钥会导致模块用非常弱的算法解密。这将使不知道这种特殊形式的攻击者几乎不可能获得密钥。

3.发送密钥

4.验证密钥

事实上,还有很多问题需要解决,接受者如何判断密钥是真实的发送者。例如,恶意主动攻击者可以将加密和签名的消息伪装成发送者。当接收者试图访问公共密钥数据库以验证发送者的签名时,恶意主动攻击者可以用自己的公共密钥代替。通过使用自己生成的假货KDC公钥替换真实KDC公钥,他可以实现自己发明的伪KDC,从而欺骗接收者。

(1)密钥传输中的错误检测

(2)解密过程中密钥的错误检测

5.使用密钥

软件加密不可靠。无法预测操作系统何时会停止加密.在磁盘上写什么或处理其他紧急情况。当操作系统再次返回悬挂的加密任务时,操作系统已经在磁盘上写下了加密程序和密钥。这些密钥不会被加密并保留在磁盘上,直到计算机覆盖存储区域。当攻击者使用良好的工具完全搜索硬盘时,密钥可能仍然存在。在抓取多任务环境中,加密操作可以给予足够高的优先级,以防止中断。虽然这可以降低风险,但仍然有一定的风险。

6.更新密钥

为了确保密钥的安全,需要每天更改加密数据链路的密钥,但这是非常耗时的。更好的解决方案是直接从旧密钥中生成新密钥,也称为密钥更新。

7.存储密钥

最简单的密钥存储是单个用户的密钥存储,有些系统使用简单的方法:密钥存储在发送者的大脑中,而不是放在系统中,发送者记住密钥,只在文件加密或解密时输入密钥。

8.公开密钥的密钥管理

公共密钥密码使密钥易于管理,但也存在问题。无论网上有多少人,每个人都只有一个公共密钥。如果发送人向接收人发送信息,则必须知道接收人的公共密钥。

(1)公钥证书

(2)分布式密钥管理

八.通信加密

在计算机网络中,通信加密(传输过程中的数据加密)分为链路加密.节点加密和端到端加密。

(1)链路加密

(2)节点加密

(3)端到端加密

九.存储加密数据

1.非关联密钥

加密硬盘有两种方法:用一个密钥加密所有数据。但这为分析师提供了大量的密文进行分析,使多个用户无法只查看硬盘的一部分;用不同的密钥加密每个文件,迫使用户记住每个文件的密钥。

2.驱动级和文件级加密

硬盘加密有两个层次:文件级和驱动级。

3.随机存取加密驱动器

十.硬件加密和加密芯片

1.硬件加密

目前,所有加密产品都采用特定的硬件形式。加密盒嵌入通信线路,然后所有数据都加密。虽然软件加密越来越流行,但硬件加密仍然是商业和军事应用的主流。.安全.安装方便,使用方便。目前市场上有三种基本的加密硬件带加密模块.个人电脑可插入专用加密盒和插卡。

2.加密芯片

虽然密码可以提供私人信息安全服务,但首先是维护国家利益的工具。正是基于这个起点,考虑到DES19085年以来,美国国家保密局考虑制定新的商业数据加密标准,以取代算法公布带来的各种问题DES。1990年投入试运行,1993年正式使用。主要用于通信系统中的电话号码。.传真和计算机通信的安全保护。

十一.应用加密技术

1.数字签名

数字签名是指只有发送者才能生成的数字串,也是发送者发送信息真实性的证明。

数字签名认证技术广泛应用于电子银行系统,本质上是对客户数据进行加密和解密,通常使用数字签名认证技术来检查客户的身份信息。一般来说,数字签名认证技术是基于私钥和公钥签名,但该技术在实际应用中存在缺陷,单独使用任何数字签名都存在安全风险。因此,有两种方法可以提高数据的安全性。

2.数字时间戳(数字时间戳)

在电子交易中,需要对交易文件的日期和时间信息采取安全措施,而数字时间戳可以提供安全保护,并证明电子文件的发布时间。

3.数字证书及认证系统

(1)数字证书

电子邮件.数字证书可用于电子商务等领域。使用数字证书。CCITTX.509国际标准制定了数字证书的内部格式。

(2)认证系统

在电子交易中,数字时间戳服务和数字凭证的发放不是由双方完成的公平性不能保证),而是权威的.第三方公平完成。认证中心。CA它是一承担在线安全电子交易认证服务的服务机构,可以发放数字证书,确认用户身份。认证中心的主要任务是接受数字证书的申请,颁发数字证书和管理数字证书。

4.电子商务。

(1)支付网关

支付网关与支付电子商务业务有关,位于公共网络和传统银行网络之间。其主要功能是解密来自公共网络的数据包,银行系统内部通信协议重新包装数据;接收银行系统内部的相应信息,将数据转换为公共网络发送的数据格式,并加密数据。

(2)信用卡服务系统

POS系统不仅仅是指EOS收银机或电子算盘在商场消费者中很常见。真正的。POS系统是指具有强大财务和技术支持的优化信息管理系统。

(3)电子柜员机

该POS该系统不仅指商场消费者常用的系统EOS收款机或电子算盘,真正的POS系统是指通过优化的销售解决方案,拥有强大的资金和技术支持的信息管理系统。

(4)电子数据交换(EDI)

电子数据交换是电子商务环节的基础,POS等系统的操作可以顺利实现。电子数据交换包括硬件和软件。硬件主要是计算机网络,软件主要是计算机软件和电子数据交换标准。在硬件方面,由于安全原因,过去EDI一般通过专用网络(即专用网络(即专用网络)VAN)但目前,因特网的成本较低.更好的服务体系正逐渐成为EDI另一个更合适的硬件载体。

十二.结语

总之,随着计算机技术的发展,数据加密技术也在不断进步。采用数据加密技术可以延迟数据破译时间,为计算机安全提供技术保障。在开发数据加密技术的同时,要做好漏洞处理,填补可能出现的网络安全漏洞。引导用户养成正确的使用习惯,使用杀毒软件,远离不健康.网站不规范,从根本上保证数据安全,提高计算机安全性能。

版权声明: SafePloy安策利用网络资源获取的信息安全资料加上公司技术人员的理解整理产出的技术交 流文档,如有版权意见,请及时告知安策公司,我们将及时查证纠正错误,谢谢支持。有问题请及时电邮 market@ SafePloy.com

来源:安策信息、安策加密技术部 | 关键词:企业密钥管理 密钥管理 加密平台 KMS | 受欢迎指数()